Les secteurs du public, de l’immobilier et de l’assistance en maitrise d’ouvrage seraient concernés par ces offensives. Pour le moment, impossible de définir précisément l’origine de la menace.

Hackers, groupe cybercriminel reconnu ? À ce jour, aucun acteur ne revendique l’incident et les objectifs restent inconnus.

Au vu des tactiques employées, il s’agit d’une menace avancée et ciblée, menée par un acteur de premier plan, selon les chercheurs de l’éditeur Proofpoint, qui ont lancé l’alerte.

Le hacker serait techniquement en mesure de circuler librement dans l’appareil infecté, d’en prendre le contrôle, d’en voler les données, et d’installer des charges utiles supplémentaires pour des attaques à venir.

Alors comment s’y prend-il, quel visage a la menace ?

Le phishing, la valeur sûre du hacker

C’est bien connu, le phishing est une pratique très appréciée des cybercriminels. Et pour cause, si la cible fait l’erreur de cliquer sur le mauvais lien, il « ouvre la porte » au hacker.

Voilà comment s’est donc déroulé le plan : les victimes qui travaillent dans les secteurs précédemment cités ont reçu un email. Dans l’objet, le terme « CV » et l’indication selon laquelle le message contenait des informations à propos du RGPD. Le cybercriminel a utilisé des documents Microsoft Word dotés de macros pour distribuer l’installateur de paquets open-source « Chocolatey ». Bien évidemment, celui-ci comprenait une porte dérobée ! Une « backdoor » appelée « Le Serpent » (mais rien à voir avec la série Netflix).

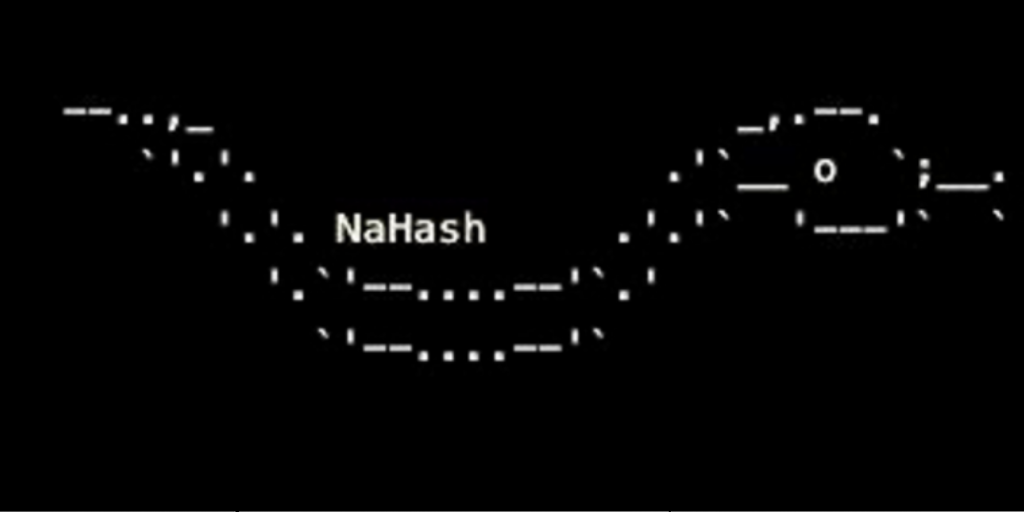

En effet, une partie de ses macros VBA intégrait de l’art ASCII, une pratique qui consiste à produire une image en utilisant uniquement des lettres et des caractères spéciaux issus du code ASCII.

L’utilisation, aussi, de techniques plus originales

Plus fort, et plus rare, l’auteur de l’attaque a utilisé la stéganographie, une technique qui consiste en la dissimulation d’un message dans un autre. Ici, c’est une image de dessin animé (Chipeur le renard, pour ceux qui connaissent) qui a été choisie pour lancer le téléchargement et l’installation de la backdoor Serpent.

Et de manière inédite, il a également utilisé une technique de contournement de la détection grâce au lancement d’une tâche préprogrammée.

Cette nouvelle approche tire parti du désir de nombreuses organisations de permettre à leurs utilisateurs d’être autonomes en ce qui concerne le développement et la gestion de paquets, précise un employé de Proofpoint.

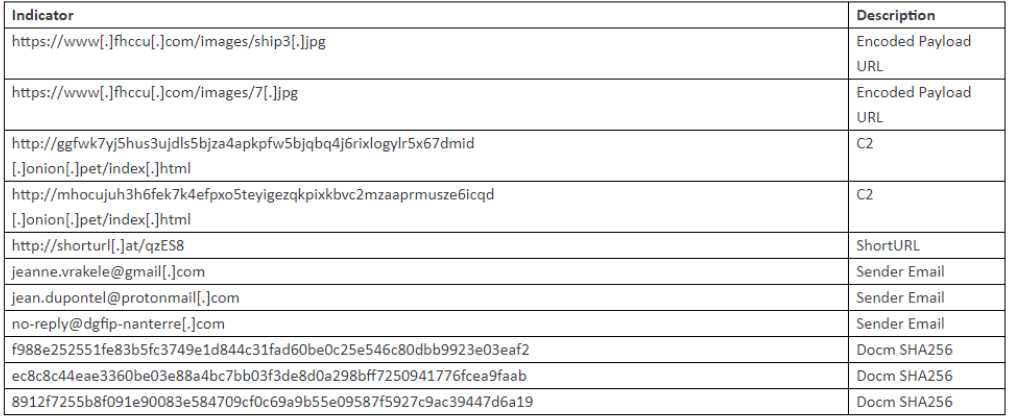

L’éditeur recommande fortement aux organisations et entreprises françaises de vérifier qu’elles ne font pas partie des cibles. Pour ce faire, elles peuvent s’appuyer sur les indicateurs de compromission ci-dessous :

Synexie, à la pointe de la cybersécurité

L’augmentation exponentielle des cyberattaques et le contexte géopolitique que l’on connaît participent à la création d’un environnement cyber à risque. Il est indispensable de se prémunir efficacement contre ces dangers.

Si vous souhaitez discuter d’une protection sur-mesure, adaptée aux besoins de votre entreprise, n’hésitez pas à nous contacter. Nous pourrons établir un plan d’action ensemble.